Mengenal Serangan Man-in-The-Middle (MITM)

Posted On 18 Mei 2012 at di Jumat, Mei 18, 2012 by Triawan Rahmadi Prasetyo

Sudah banyak artikel di ilmuhacking yang membahas teknik serangan man in the middle (mitm), namun belum pernah saya menjelaskan secara detil tentang apa itu mitm attack. Mitm attack merupakan jenis serangan yang sangat berbahaya dan bisa terjadi di mana saja, baik di website, telepon seluler, maupun di peralatan komunikasi tradisional seperti surat menyurat. Oleh karena itu saya pikir perlu ada satu artikel khusus yang membahas tentang mitm attack terlepas dari apapun dan dimanapun implementasi teknisnya.

Bukan Sekedar Sniffing

Mungkin banyak yang mengira tujuan dari serangan mitm adalah untuk menyadap komunikasi data rahasia, seperti yang sniffing. Sniffing bisa disebut sebagai passive attack karena pada sniffing attacker tidak melakukan tindakan apa-apa selain memantau data yang lewat. Memang benar dengan serangan mitm, seorang attacker bisa mengetahui apa yang dibicarakan oleh dua pihak yang berkomunikasi. Namun sebenarnya kekuatan terbesar dari mitm bukan pada kemampuan sniffingnya, namun pada kemampuan mencegat dan mengubah komunikasi sehingga mitm attack bisa disebut sebagai jenis serangan aktif.

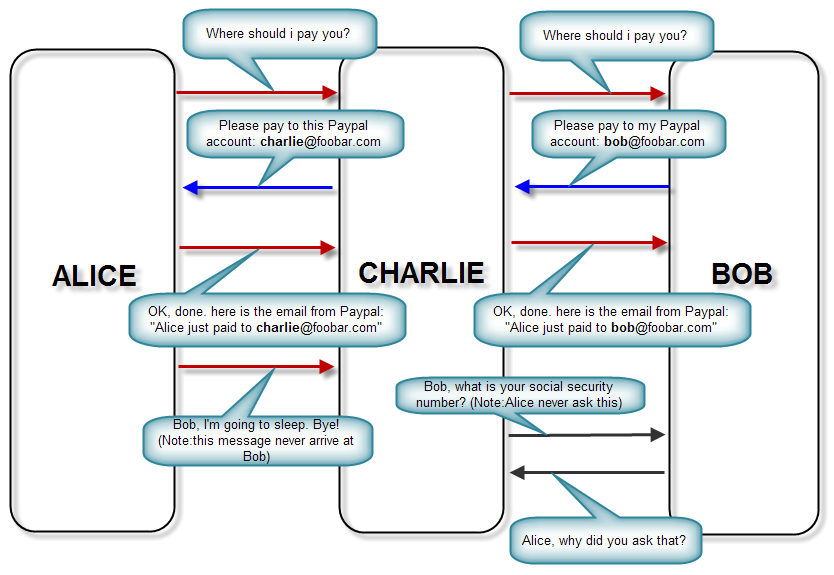

Gambar di bawah ini adalah skenario yang bisa dilakukan attacker dengan serangan mitm.

Pada gambar tersebut terlihat ada 4 macam serangan yang bisa dilakukan dengan MITM. Berikut adalah penjelasan dari jenis serangan tersebut dalam skenario seperti gambar di atas.

- Sniffing: Charlie mengetahui semua pembicaraan antara Alice dan Bob.

- Intercepting: Charlie mencegat pesan dari Alice ketika Alice ingin menutup percakapan dengan “Bob I’m going to sleep, Bye!”. Dengan begini Bob mengira Alice masih berkomunikasi dengannya.

- Tampering: Charlie mengubah jawaban Bob kepada Alice dari account Paypal bob menjadi charlie.

- Fabricating: Charlie menanyakan nomor social security number kepada Bob, padahal pertanyaan ini tidak pernah diajukan oleh Alice.

Dengan cara mitm ini bisa dibayangkan betapa besar potensi kerusakan yang bisa dilakukan Charlie kepada Alice dan Bob.

Proses Terjadinya Serangan Man-in-The-Middle

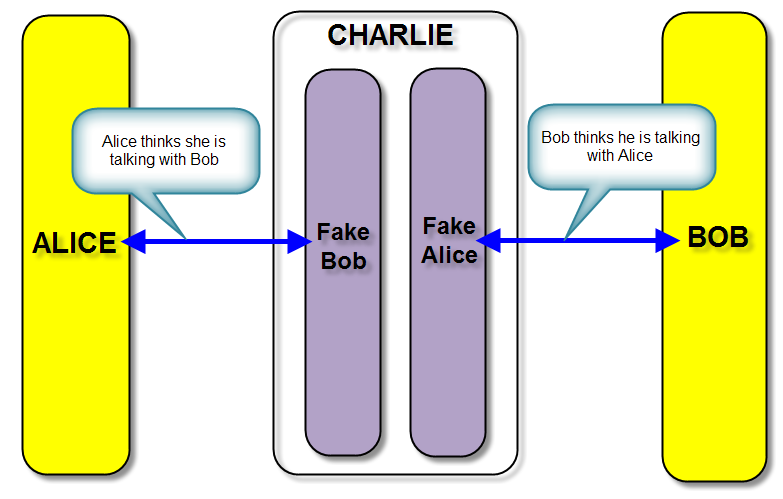

Dalam serangan mitm, seorang attacker akan berada di tengah-tengah komunikasi antara dua pihak. Seluruh pembicaraan yang terjadi di antara mereka harus melalui attacker dulu di tengah. Attacker dengan leluasa melakukan penyadapan, pencegatan, pengubahan bahkan memalsukan komunikasi seperti yang sudah saya jelaskan sebelumnya.

Sekarang mari kita lihat proses terjadinya MITM dalam contoh kasus Alice berkomunikasi dengan Bob. Charlie sebagai attacker akan berusaha berada di tengah antara Alice dan Bob. Agar Charlie berhasil menjadi orang ditengah, maka Charlie harus:

- menyamar sebagai Bob dihadapan Alice

- menyamar sebagai Alice dihadapan Bob

Dalam mitm, Alice mengira sedang berbicara dengan Bob, padahal dia sedang berbicara dengan Charlie. Begitu juga Bob, dia mengira sedang berbicara dengan Alice, padahal sebenarnya dia sedang berbicara dengan Alice. Jadi agar bisa menjadi orang di tengah Charlie harus bisa menyamar di dua sisi, tidak bisa hanya di satu sisi saja.

Kenapa Alice dan Bob bisa terjebak dan tertipu oleh Charlie? Itu karena Alice dan Bob tidak melakukan otentikasi dulu sebelum berkomunikasi. Otentikasi akan menjamin Alice berbicara dengan Bob yang asli, bukan Bob palsu yang diperankan oleh Charlie. Begitu juga dengan otentikasi, Bob akan berbicara dengan Alice yang asli, bukan Alice palsu yang diperankan oleh Charlie.

Pentingnya Otentikasi: Who Are You Speaking With?

Otentikasi adalah proses untuk membuktikan identitas suatu subjek, bisa orang atau mesin. Proses membuktikan identitas seeorang ada banyak cara, namun semuanya bisa dikelompokkan dalam 3 kategori:

- What you know: PIN, password, pasangan kunci publik-privat

- What you have: smart card, kunci, USB dongle

- What you are: fingerprint, retina

Secara singkat otentikasi menjawab pertanyaan “Who are you speaking with?”. Pertanyaan itu sangat penting diketahui sebelum dua pihak berkomunikasi. Bila dua pihak berkomunikasi tanpa sebelumnya melakukan otentikasi, maka keduanya bisa terjebak berbicara dengan orang yang salah, yaitu orang yang menyamar menjadi lawan bicaranya. Bila sampai ini terjadi maka akibatnya bisa sangat fatal, salah satunya adalah terjadinya mitm attack.

Bila dua orang yang sudah saling mengenal berbicara dengan tatap muka langsung, maka tidak mungkin keduanya terjebak dan tertipu berbicara dengan orang yang salah. Otentikasi menjadi sangat penting bila kedua pihak berbicara melalui media komunikasi jarak jauh seperti telpon atau internet. Dalam komunikasi jarak jauh, kita hanya bisa mendengar suara lawan bicara kita, jadi sangat besar kemungkinan kita berbicara dengan orang yang salah.

Jadi cara untuk mencegah serangan MITM adalah dengan melakukan otentikasi sebelum berkomunikasi. Bahkan walaupun otentikasi dilakukan oleh salah satu pihak saja, itu sudah cukup untuk mencegah mitm. Mari kita lihat kembali contoh Alice, Bob dan Charlie, bila otentikasi hanya dilakukan oleh Bob, sedangkan Alice tidak. Karena tidak adanya otentikasi Alice, maka Charlie bisa menyamar sebagai Alice di hadapan Bob, namun Charlie tidak bisa menyamar sebagai Bob di hadapan Alice. Kenapa Charlie tidak bisa menyamar menjadi Bob? Sebab Alice akan menguji keaslian Bob dengan otentikasi, sehingga penyamaran Charlie sebagai Bob palsu akan terbongkar dan Alice tidak akan mau melanjutkan komunikasi.

theme dating game http://loveepicentre.com/advice.php mature sinles dating marriage

optoscan 456 software for windows http://buyoem.co.uk/fr/product-37170/VeryDOC-PowerPoint-Converter-2-0 tableau software gsa price [url=http://buyoem.co.uk/product-37063/Applian-Technologies-Replay-Video-Capture-5-3]outlook email recovery software[/url] small warehouse management software

[url=http://buyoem.co.uk/category-100-112/Multimedia-and-Entertainment?page=2]Multimedia & Entertainment - Software Store[/url] gps trial software

[url=http://buyoem.co.uk/category-100-108/Office-Tools?page=7][img]http://buyoem.co.uk/image/8.gif[/img][/url]

best free slideshow software http://buyoemsoftware.co.uk/product-19806/Symantec-Network-Access-Control-11-0-x64 seo software review hidalgo [url=http://buyoemsoftware.co.uk/es/product-30956/Adobe-Fireworks-CS5]supra software[/url] opera software jobs

[url=http://buyoemsoftware.co.uk/category-200-208/Office-Tools]Office Tools - Software Store[/url] superdiscount software

[url=http://buyoemsoftware.co.uk/category-4/Software-Plugins?page=12][img]http://buyoem.co.uk/image/2.gif[/img][/url]

[url=http://onlinemedistore.com/products/premarin.htm][img]http://onlinemedistore.com/6.jpg[/img][/url]

purchase pravachol pharmacy online http://onlinemedistore.com/ pharmacy technician jobs in dayton ohio [url=http://onlinemedistore.com/products/kamasutra-intensity-condoms.htm]online pharmacy diet pill[/url]

zoloft canada pharmacy discount http://onlinemedistore.com/products/viagra-professional.htm virginia pharmacy board [url=http://onlinemedistore.com/products/imuran.htm]imuran[/url]

pharmacy technician jobs available in waynesboro va http://onlinemedistore.com/products/combivent.htm missouri scholarship pharmacy [url=http://onlinemedistore.com/catalogue/d.htm]nj application for inactive pharmacy license[/url]

managed care pharmacy association http://onlinemedistore.com/products/proscar.htm pharmacy floorplans [url=http://onlinemedistore.com/products/astelin.htm]astelin[/url]

[url=http://redbrickstore.co.uk/products/ed-discount-pack-2.htm][img]http://onlinemedistore.com/10.jpg[/img][/url]

international pharmacy lists http://redbrickstore.co.uk/products/innopran-xl.htm dicount mail order pharmacy [url=http://redbrickstore.co.uk/catalogue/q.htm]mexico pharmacy no prescription[/url]

ecu pharmacy http://redbrickstore.co.uk/products/lukol.htm pharmacy guard [url=http://redbrickstore.co.uk/products/adalat.htm]adalat[/url]

online pharmacy 2b soma http://redbrickstore.co.uk/products/viagra.htm cals pharmacy skateboards and snowboards [url=http://redbrickstore.co.uk/products/starlix.htm]community pharmacy residency program[/url]

sandra rathbone cvs pharmacy http://redbrickstore.co.uk/products/topamax.htm pharmacy tech certificat [url=http://redbrickstore.co.uk/products/caverta.htm]caverta[/url]

[url=http://redbrickstore.co.uk/catalogue/z.htm][img]http://onlinemedistore.com/1.jpg[/img][/url]

wsu requirements pharmacy technician http://redbrickstore.co.uk/products/himcolin.htm top 10 pharmacy school [url=http://redbrickstore.co.uk/products/inderal.htm]saline solution pharmacy only[/url]

nevada pharmacy technician schools http://redbrickstore.co.uk/products/isoptin.htm university of incarnate word pharmacy [url=http://redbrickstore.co.uk/products/frozen--energy-and-libido-enhancer-.htm]frozen energy and libido enhancer [/url]

no rx needed pharmacy http://redbrickstore.co.uk/products/mevacor.htm peoples pharmacy inc murfreesboro ar [url=http://redbrickstore.co.uk/products/coumadin.htm]westbury pharmacy richmond[/url]

u save pharmacy http://redbrickstore.co.uk/products/viagra-jelly.htm complete medication order pharmacy policy [url=http://redbrickstore.co.uk/products/aceon.htm]aceon[/url]

[url=http://certifiedpharmacy.co.uk/categories/anti-acidity.htm][img]http://onlinemedistore.com/10.jpg[/img][/url]

providence st vincent pharmacy http://certifiedpharmacy.co.uk/products/erythromycin.htm pharmacy on line [url=http://certifiedpharmacy.co.uk/products/lotrisone.htm]pharmacy general clinical rotation syllubus[/url]

custom compounding pharmacy of america http://certifiedpharmacy.co.uk/categories/birth-control.htm the future of pharmacy [url=http://certifiedpharmacy.co.uk/products/medrol.htm]medrol[/url]

pharmacy employment trends newspaper article http://certifiedpharmacy.co.uk/products/motrin.htm where can i get a degree as a pharmacy technician [url=http://certifiedpharmacy.co.uk/products/risperdal.htm]michigan pharmacy technician license requirements[/url]

compounding pharmacy melbourne http://certifiedpharmacy.co.uk/products/amoxil.htm cvs pharmacy prestige test strips [url=http://certifiedpharmacy.co.uk/products/ed-discount-pack-1.htm]ed discount pack 1[/url]

[url=http://certifiedpharmacy.co.uk/catalogue/e.htm][img]http://onlinemedistore.com/5.jpg[/img][/url]

top colleges of pharmacy http://certifiedpharmacy.co.uk/products/indocin.htm how to open up a pharmacy [url=http://certifiedpharmacy.co.uk/products/neurontin.htm]kmart pharmacy positions[/url]

pharmacy and northern ireland http://certifiedpharmacy.co.uk/products/serophene.htm maryland compounding pharmacy [url=http://certifiedpharmacy.co.uk/products/reminyl.htm]reminyl[/url]

queens pharmacy chicago http://certifiedpharmacy.co.uk/products/abana.htm online pharmacy discount [url=http://certifiedpharmacy.co.uk/products/brahmi.htm]understanding pharmacy clean room designs[/url]

india pharmacy codeine http://certifiedpharmacy.co.uk/products/metformin.htm alprazolam international pharmacy [url=http://certifiedpharmacy.co.uk/products/anafranil.htm]anafranil[/url]

nice posting :)

jessica burciaga dating http://loveepicentre.com/success_stories/ steve chenevey dating

sanford florida teen dating [url=http://loveepicentre.com]dating free internet jewish single[/url] single dating free site 2007

free online christain dating sites [url=http://loveepicentre.com/map/]ucf speed dating[/url] reserved dating online for reserved singles [url=http://loveepicentre.com/user/excalibur/]excalibur[/url] flash adult games dating